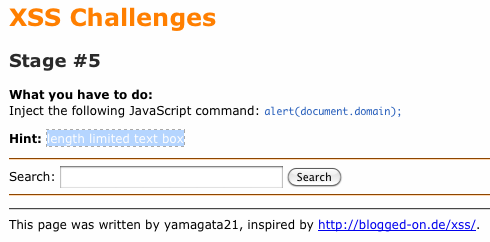

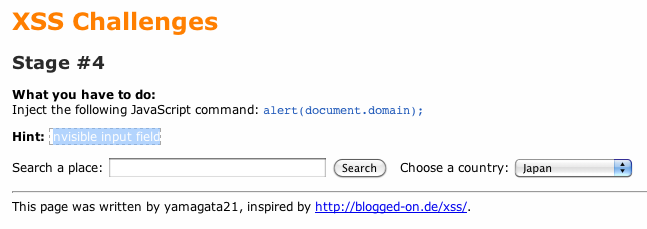

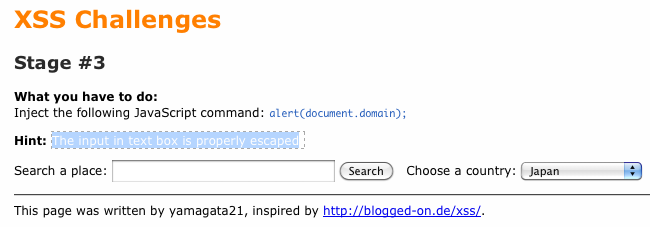

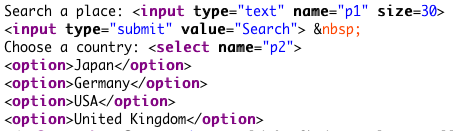

당연히 안될테지만 일단 "><script>alert(document.domain);</script> 를 textbox 에 넣어보았다.

소스코드에 보이는것 처럼 태그에서 가장 중요한 <> 가 필터링되는 것을 확인 할 수 있다.

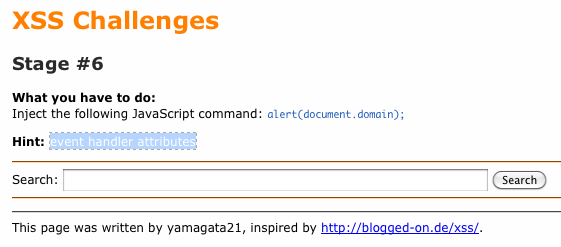

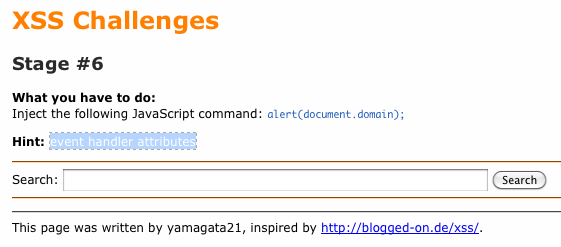

그러면 주어진 힌트를 사용하여 문제를 풀어보도록 하자!

<!-- un: 'BZh91AY&SYA\xaf\x82\r\x00\x00\x01\x01\x80\x02\xc0\x02\x00 \x00!\x9ah3M\x07<]\xc9\x14\xe1BA\x06\xbe\x084' pw: 'BZh91AY&SY\x94$|\x0e\x00\x00\x00\x81\x00\x03$ \x00!\x9ah3M\x13<]\xc9\x14\xe1BBP\x91\xf08' -->

BZh91AY&SY 까지 동일 한 것을 확인 할 수 있는데 이걸 구글링하게 되면 bz2의 헤더값이라는걸 쉽게 알 수 있다. 따라서 bz2 모듈을 사용해서 간단하게 풀어보도록 하겠다.

이전 레벨에서는 페이지 소스에서 힌트를 많이 얻었기 때문에 페이지 소스를 봤지만, 아무것도 없었고

결국 주어진건 이미지 파일 밖에 없었다. 이미지 파일에서 수상한 중앙 부분에서 뭔가를 찾아야겠다는 생각이 들었다.

이미지 뷰어로 중앙부분에 있는 색상들을 훑어봤더니 RGB값이 각각 동일했고 쉽게 RGB값이 문자로 출력할 수 있는 ASCII 범위에 포함이 되는걸 확인 할 수 있었다.

일단 포럼에서 얻은 정보로 Image모듈을 사용하기 위해서 PIL(Python Image Library)을 검색한 후 Image 모듈을 설치하고 다음 소스를 만들어서 문제를 해결했다.