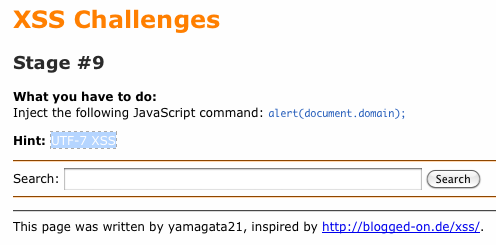

style attribute 를 이용해야하는 문제지만 ... 문제가 있다.

(We have to use "style attribute" but there is a problem.)

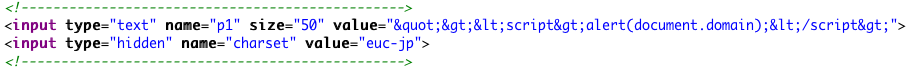

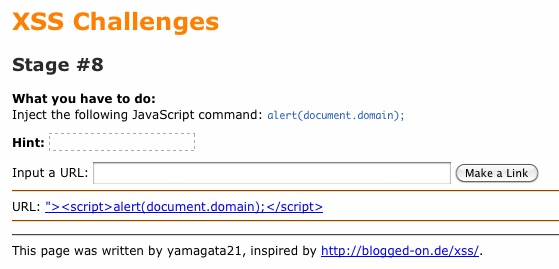

아래 그림과 같이 expression 을 이용하려고 하면 필터링으로 인해 expression 이 xxx 로 바뀐다는 점이다.

(When we use the "expression" as below, the "expression" is changed to "xxx" by filtering.)

고민해보도록 하자.

(Thinking...)